- Разработка эффективных алгоритмов для роевого уклонения: как защитить наши системы от массированных атак

- Что такое алгоритмы роевого уклонения и зачем они нужны?

- Основные подходы к реализации алгоритмов роевого уклонения

- Распределение нагрузки и динамическая маршрутизация

- Использование случайных алгоритмов и имитация поведения

- Модель адаптивного реагирования

- Этапы разработки алгоритмов роевого уклонения

- Анализ угроз и прогнозирование атак

- Проектирование архитектуры системы защиты

- Реализация алгоритмов распределения нагрузки и маршрутизации

- Разработка системы мониторинга и автоматического реагирования

- Тестирование и оптимизация

- Практические сложности при разработке и внедрении алгоритмов

- Высокая сложность точной настройки

- Постоянная адаптация к новым угрозам

- Увеличение нагрузки на инфраструктуру

- Требования к надежности и отказоустойчивости

- Преимущества и недостатки использования алгоритмов роевого уклонения

- Преимущества

- Недостатки

Разработка эффективных алгоритмов для роевого уклонения: как защитить наши системы от массированных атак

В современном мире информационных технологий безопасность остается одной из самых актуальных задач для разработчиков и специалистов по кибербезопасности. Среди множества угроз особое место занимают массированные атаки, направленные на перегрузку или повреждение систем. Одним из способов защиты таких систем является использование алгоритмов роевого уклонения, которые помогают снизить риск успешной атаки, распределяя ресурсы и усложняя задачу злоумышленникам. Задача нашей статьи — подробно разобраться, что такое алгоритмы роевого уклонения, как они работают, какие существуют подходы и какие сложности возникают при их разработке и внедрении.

Что такое алгоритмы роевого уклонения и зачем они нужны?

Понимание концепции роевого уклонения важно для любого специалиста в области кибербезопасности или разработчика систем защиты. Они представляют собой набор стратегий и алгоритмов, целью которых является уменьшение уязвимости системы к массовым атакам или атакам типа «отказ в обслуживании» (Denial of Service, DoS / DDoS).

Эти алгоритмы используют принципы распределенности, случайности и динамичного изменения поведения системы для того, чтобы запутать злоумышленника и сделать его задачу более сложной. Их ключевая особенность — это адаптивность, способность подстраиваться под текущие условия и менять свою стратегию, усложняя задачу для атакующих.

Рассмотрим основные причины использования алгоритмов роевого уклонения:

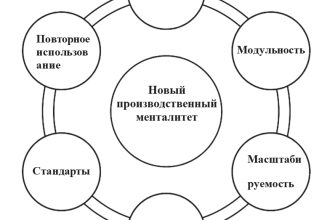

- Улучшение устойчивости системы. Постоянные изменения и распределение ресурсов делают невозможным создание универсальных атакующих сценариев.

- Снижение вероятности успешной атаки. При использовании роевого уклонения злоумышленнику приходится преодолевать множество защитных механизмов и адаптироваться к постоянно меняющейся среде.

- Обеспечение масштабируемости и гибкости системы; Алгоритмы позволяют отвечать на рост объемов трафика, сохраняя работоспособность.

Подробное понимание таких алгоритмов, это первый шаг к построению эффективных систем защиты и предотвращения кибератак.

Основные подходы к реализации алгоритмов роевого уклонения

Реализация алгоритмов роевого уклонения требует использования нескольких ключевых методов, объединенных в комплексные системы. Ниже представлены наиболее популярные и проверенные подходы.

Распределение нагрузки и динамическая маршрутизация

Это один из самых распространенных методов. Суть его заключается в том, чтобы равномерно распределять входящий трафик по различным серверам или узлам сети, а также динамически менять маршруты данных, избегая предсказуемых точек нападения.

| Преимущества | Недостатки |

|---|---|

|

|

Использование случайных алгоритмов и имитация поведения

Метод предполагает внедрение элементов случайности в поведение системы: изменение временных интервалов, маршрутов, распределение ресурсов. Такой подход усложняет предсказание поведения системы злоумышленником и повышает шансы на успешную защиту.

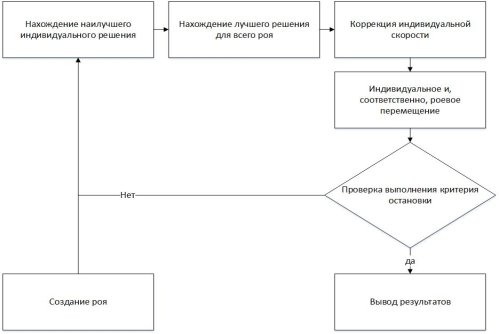

Модель адаптивного реагирования

Адаптивные алгоритмы основываются на мониторинге угроз и автоматически меняют стратегию защиты. Например, при обнаружении попыток DDoS автоматически увеличивается количество разделяемых ресурсов или активируются дополнительные узлы сети.

Все эти методы можно комбинировать для достижения максимальной эффективности. В следующем разделе посмотрим, как именно построить алгоритм роевого уклонения, учитывая практические особенности реализации.

Этапы разработки алгоритмов роевого уклонения

Создание системы с алгоритмами роевого уклонения — это сложный и многогранный процесс, который включает несколько ключевых этапов:

Анализ угроз и прогнозирование атак

На данном этапе важно четко определить потенциальные угрозы, виды атак и слабые места системы. Это позволяет определить, какие механизмы уклонения наиболее эффективны.

Проектирование архитектуры системы защиты

Здесь разрабатывается схема интеграции алгоритмов уклонения в существующую инфраструктуру. Включает выбор технологий, средств мониторинга и автоматического реагирования.

Реализация алгоритмов распределения нагрузки и маршрутизации

Следующий этап, техническая реализация методов динамического маршрутизирования, балансировки нагрузки, а также внедрение элементов случайности.

Разработка системы мониторинга и автоматического реагирования

Для своевременного обнаружения угроз создаются системы анализа трафика, которые автоматически активируют защитные механизмы при подозрительных событиях.

Тестирование и оптимизация

Обязательная стадия — моделирование атак и оптимизация защиты с учетом полученных результатов. Важно не только реализовать алгоритмы, но и убедиться в их эффективности.

Практические сложности при разработке и внедрении алгоритмов

Несмотря на популярность и потенциальную эффективность, разработка и реализация алгоритмов роевого уклонения связана с рядом реальных проблем.

Высокая сложность точной настройки

Для достижения баланса между эффективностью защиты и сохранением нормальной работы системы необходимо тонко настраивать параметры алгоритмов, что требует много времени и ресурсов.

Постоянная адаптация к новым угрозам

Злоумышленники постоянно совершенствуют свои методы, поэтому алгоритмы должны быть гибкими и легко обновляемыми, что усложняет их поддержку и сопровождение.

Увеличение нагрузки на инфраструктуру

Некоторые методы уклонения требуют дополнительной обработки и ресурсов, что может негативно сказаться на производительности системы при неправильной реализации.

Требования к надежности и отказоустойчивости

Ошибки в алгоритмах могут привести к тому, что legit-трафик будет блокирован или ограничен, что негативно скажется на пользовательском опыте.

Преимущества и недостатки использования алгоритмов роевого уклонения

Преимущества

- Защита от множества видов атак: алгоритмы можно адаптировать под разные сценарии.

- Увеличение сложности атакующих: использование случайности и динамическая настройка отпугивают злоумышленников.

- Повышение устойчивости системы: снижение риска отказов и перегрузок.

Недостатки

- Сложность разработки и внедрения: требуется высокая квалификация специалистов.

- Дополнительные ресурсы: алгоритмы требуют большего объема вычислительных и сетевых ресурсов.

- Риск неправильной настройки: может привести к блокировке легитимных пользователей или снижению эффективности защиты.

Ответ на этот вопрос — однозначное да. В условиях современного «массированного фронта» кибератак отказ от использования роевых алгоритмов может обернуться серьезными потерями данных, ресурсов или репутации. Конечно, их внедрение требует значительных усилий, времени и знаний, но преимущества, которые они дают — это защита на передовой, которая способна значительно повысить безопасность информационных систем.

Мы советуем подходить к разработке и внедрению алгоритмов с учетом специфики своего бизнеса, угроз и возможностей. В идеале, они должны становиться частью многоуровневой системы защиты, дополняя другие механизмы безопасности и анализа трафика.

Вопрос: Почему важно внедрять алгоритмы роевого уклонения в современные системы безопасности?

Ответ: Внедрение алгоритмов роевого уклонения обеспечивает дополнительный уровень защиты, усложняет задачу злоумышленникам, уменьшает риск успешных массированных атак и повышает общую устойчивость системы. В условиях постоянно эволюционирующих угроз такой подход становится необходимым для сохранения целостности и доступности ресурсов.

Подробнее

| алгоритмы роевого уклонения в кибербезопасности | защита от DDoS | динамическая маршрутизация трафика | методы защиты сетей | адаптивные системы безопасности |

| распределённая защита сети | механизмы уклонения от атак | мониторинг угроз | автоматическое реагирование на атаки | разработка алгоритмов защиты |

| эффективность роевых алгоритмов | сложности внедрения систем безопасности | стратегии защиты сетевых инфраструктур | разработка безопасных алгоритмов | автоматизация защиты сети |